程序

因为我们越来越依赖个人电子设备,而企业也将有价值的信息移动到云,因此访问凭证的价值随之增加。

现在,攻击者几乎会在所有主要高级持久性威胁的早期阶段使用盗取的密码。

密码窃取程序主要靠破坏网络和系统安全来获取关键的访问凭证。

Fareit密码窃取程序凭借其强大的能力成为最常见的密码盗取恶意软件,而这一“宝座”已蝉联五年以上。

自从2012年发现此程序,Fareit为了逃避最新的网络防御策略一直在不断变化。

最初,Fareit主要是从Web浏览器窃取登录凭证来获取在线银行、电子邮件帐户之类的应用程序的访问权,进而窃取身份信息。

从那时起,Fareit演变为一种更具侵略性的信息窃取程序,这种程序使用一些模拟手段(如每次感染时更改其文件哈希)进行隐藏。

2016年,出现了新一代的Fareit密码窃取恶意软件,它使用受感染的网络资产发动分布式拒绝服务攻击。

而现在,Fareit甚至作为一种付费感染服务提供,这意味着网络犯罪分子现在可以靠分发恶意软件赚钱。

他们完成的感染数量越多,赚的钱就越多。

在过去的十年中,传递密码窃取程序(如Fareit)的网络钓鱼攻击是出现最多的初始攻击媒介之

一。

防御密码窃取程序攻击的策略和程序McAfee建议组织采取以下步骤防范密码窃取程序攻击: ■■密码窃取程序通常通过恶意软件分发,因此标准安全原则是始终确保防恶意软件产品为最新。

■■恶意软件可能会在用户浏览时无意间下载。

保持Web浏览器和插件为最新可提供一层额外的保护。

■■以具有有限权限(而不是管理员权限)的用户身份运行应用程序。

解决方案简介 ■■确保网络周边安全。

对于之前已被密码窃取程序攻击成功侵害过的内部应用程序,防火墙可以阻止外部攻击者获取这些应用程序的访问权。

■■只有在使用企业资产时才使用企业身份验证凭证(例如那些用于互联网浏览的Web代理、数据库应用程序和共享文件夹等内容的凭证)。

不允许使用不是由公司IT安全组分发和认证的受信任企业网络中的系统。

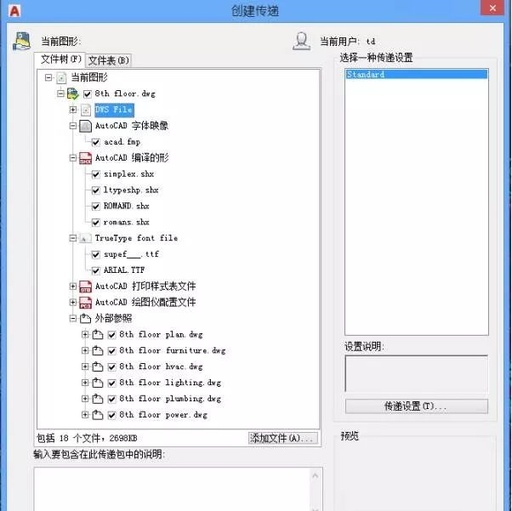

■■可能包含密码窃取程序的恶意软件可以嵌入已被攻击者感染特洛伊木马的合法软件内。

为了防止此类攻击得逞,我们强烈建议您严格执行软件交付和分发机制。

最好有专门的中心存储库来存放公司的应用程序,用户可以从中下载经过批准的软件。

■■如果用户有权安装IT安全组未验证的应用程序,请教导他们只安装来已知供应商的带有受信任签名的应用程序。

在线提供的“无害”应用程序带有嵌入式密码窃取程序或其恶意软件的情况极其常见。

■■切勿从非Web来源下载应用程序。

如果您是从组、IRC通道、即时消息客户端或对等系统下载,则下载恶意软件的可能性非常高。

IRC和即时消息中指向网站的链接也经常会连接到受病毒感染的下载内容。

■■实行教育计划以阻止钓鱼攻击。

密码窃取程序通常通过网络钓鱼攻击分发。

如果您认为系统已受到密码窃取程序的侵害,下面这些最佳做法可以帮助遏制感染扩散: ■■在支持双重身份验证的应用程序上启用此功能,以此减少攻击面。

攻击者可能有窃取到的密码,但第二重验证将阻止渗透。

■■如果受感染的计算机已通过防火墙规则限制入站和出站流量,那么使用终端防火墙可以遏制凭借窃取密码进行的入侵扩展。

McAfee产品如何防范密码窃取程序攻击McAfeeVirusScan®Enterprise8.8或McAfeeEndpointSecurity10 ■■使用最新的修补程序、DAT版本和扫描引擎,让终端防恶意软件保持在最新状态。

确保使用McAfeeGlobalThreatIntelligence(McAfeeGTI)。

■■建立访问保护规则以阻止恶意软件安装和负载:––请参阅访问保护规则知识库文章:KB81095和KB54812。

––请参阅McAfeeVirusScanEnterprise8.8的最佳配置实践:PD22940。

––请参阅McAfeeEndpointSecurity的最佳配置实践:KB86704。

防范密码窃取程序

2 解决方案简介 McAfeeHostIntrusionPrevention入侵防护工具无法有效找到成功的密码窃取程序攻击。

但是,McAfeeHostIntrusionPrevention可以帮助阻止恶意软件负载扩散,而其中可能包含密码窃取程序。

■■利用自定义IPS签名,您可以创建规则来阻止恶意软件执行的文件操作(创建、写入、执行和读取等)。

■■启用McAfeeHostIntrusionPrevention特征码3894:essProtection—Preventsvchost.exeexecutingnon-Windowsexecutables(访问保护可阻止svchost.exe执行非Windows可执行文件)。

■■启用McAfeeHostIntrusionPrevention签名6010和6011可立即拦截植入恶意代码。

■■利用以下两条子规则实现此目的:

1.使用“Files”引擎和包含以下条件的子规则来创建自定义IPS签名: ■Name:<插入名称>■Ruletype:Files■Operations:Create,Execute,Read,Write■Parameters:Include-Files-<恶意软件路径/文件名> ––文件名必须包含路径。

如果您希望在路径中使用通配符,请以“**\”或“?

:\”作为文件名的开头。

如果您希望使用通配符作为驱动器号,请使用“**\文件名.exe”或“?

:\文件名.exe”(示例)。

––您不能使用包含“Files”参数的MD5哈希,则只能使用路径/文件名。

––您还可使用驱动器类型将路径限定为特定驱动器(例如,硬盘驱动器、CD、 USB、网络和软盘)。

■Executables:可留空,除非您想将签名限定为执行文件操作的特定进程(例如, explorer.exe和cmd.exe等)。

2.使用“Program”引擎和包含以下条件的子规则来创建自定义IPS签名: ■Name:<插入名称>■Ruletype:Program■Operations:Runtargetexecutable■Parameters:<保留为空>■Executables:可留空,除非您想将签名作为源可执行文件限定为特定进程,例如, 您想阻止explorer.exe运行目标可执行文件(如notepad.exe)。

■TargetExecutables:定义要阻止执行的可执行文件属性,例如,如果您想阻止 notepad.exe运行,可指定可执行文件的路径/文件名。

可通过一种或多种标准(如文件说明、文件名、指纹和签名者)来定义可执行文件。

McAfeeSiteAdvisor®Enterprise或McAfeeWebProtection■■借助网站信誉来阻止用户使用分发密码窃取程序的站点或向用户发出警告。

防范密码窃取程序

3 解决方案简介 McAfeeThreatIntelligenceExchange和McAfeeAdvancedThreatDefense■■McAfeeThreatIntelligenceExchange策略配置:––从观察模式开始:由于终端通过可疑进程发现,所以使用系统标记来应用McAfeeThreatIntelligenceExchange实施策略。

––清理:KnownMalicious(已知恶意)。

––拦截:MostLikelyMalicious(很可能为恶意)的文件(拦截Unknown(未知)文件可能会提供更好的防护,但也可能会增加初始管理工作负载)。

––将Unknown(未知)信誉级别和更低级别的文件提交给AdvancedThreatDefense。

––McAfeeThreatIntelligenceExchangeServer策略:对于McAfeeThreatIntelligenceExchange未识别的文件,接受McAfeeAdvancedThreatDefense提供的文件信誉。

■■McAfeeThreatIntelligenceExchange人工干预:––文件信誉强制实施(取决于操作模式)。

Mostlikelymalicious(很可能为恶意):清理/删除。

––Mightbemalicious(可能为恶意):拦截。

■■企业(组织)提供的文件信誉优先于McAfeeGTI:––选择阻止某个不需要的进程,比如不支持或有漏洞的应用程序。

––将文件标记为MightbeMalicious(可能为恶意)。

■■或选择“测试”某个不需要的进程:––将文件标记为MightbeTrusted(可能为被信任的文件)。

McAfeeAdvancedThreatDefense■■收件箱检测功能:––基于签名的检测:McAfeeLabs恶意软件库维护了600多万个签名。

––基于信誉的检测:McAfeeGTI。

––实时静态分析和模拟:用于无特征码检测。

––自定义YARA规则。

––全静态代码分析:对文件代码实施逆向工程,以评估属性和功能集,并访问但不执行全分析源代码。

––动态沙盒分析。

■■创建其中可能会运行密码窃取程序恶意软件的分析器配置文件:––Windows7、8、10之类的常规操作系统。

––安装Windows应用程序(Word和Excel)并启用宏。

■■将分析器配置文件接入互联网:––很多样本运行Microsoft文档中的脚本,这个脚本进行出站连接并激活恶意软件。

为分析器配置文件提供互联网连接可提高检测率。

防范密码窃取程序

4 解决方案简介 McAfeeNetworkSecurityPlatform■■McAfeeNetworkSecurityPlatform的默认策略中包含签名,用以检测可用来传输密码窃取程序相关文件的Tor网络。

■■与McAfeeAdvancedThreatDefense集成,可以防御各种攻击的新变体:––在“高级恶意软件策略”中配置与McAfeeAdvancedThreatDefense集成。

––配置McAfeeNetworkSecurityPlatform,以便将.exe文件、MicrosoftOffice文档、Java存档和PDF文件发送至McAfeeAdvancedThreatProtection以进行检测。

––验证McAfeeAdvancedThreatDefense配置是否应用在传感器级别。

■■更新回拨检测策略(以抗击僵尸网络)。

McAfeeWebGateway■■启用McAfeeWebGateway防恶意软件检测功能。

■■启用McAfeeGTI的URL和文件信誉功能。

■■与McAfeeAdvancedThreatDefense集成以实现沙盒和零日检测。

VirusTotalConvicter:自动干预■■Convicter是一种Python脚本,可由McAfeeePolicyOrchestrator®(McAfeeePO)自动响应系统触发,从而交叉引用由VirusTotal提供给McAfeeThreatIntelligenceExchange的威胁事件文件。

■■您可以更改此脚本以引用其他McAfeeThreatIntelligenceExchange,例如GetSusp。

■■如果达到了信任社区的阈值,此脚本会自动设置企业信誉。

建议的确认阈值:30%的供应商以及两家主要供应商必须认同此阈值。

■■过滤器:“Targetfilenamedoesnotcontain(目标文件名不包含):McAfeeTestSample.exe。

”■■这是一款社区支持的免费工具(McAfee不提供支持)。

McAfeeActiveResponse■■McAfeeActiveResponse查找并响应高级威胁。

与来自McAfeeLabs、DellSecureWorks或ThreatConnect的威胁源配合使用时,可搜索到新威胁,并在这些威胁找到机会扩散之前将其扼杀。

■■自定义收集器可用于构建专用工具,以查找和识别与密码窃取程序相关的迹象。

■■用户可构建触发器和反应来定义满足特定条件时的操作。

例如,发现哈希或文件名时,可自动运行删除操作。

延伸阅读PhishingAttacksEmployOldbutEffectivePasswordStealer(钓鱼攻击利用老套而有效的方法窃取密码) FareitVirusProfile FareitVirusProfile 本文所含信息仅供参考,旨在为迈克菲用户提供便利。

此处所含信息如有变更,恕不另行通知。

此类信息按“现状”提供,对任何特定环境或情况下信息的准确性或适用性不做任何保证。

McAfee、迈克菲和McAfee徽标是McAfeeLLC或其分支机构在美国和/或其他国家/地区的注册商标或商标。

其他商标和品牌可能是其各自所有者的财产。

Copyright©2017McAfeeLLC。

3185_0617_brf-protecting-against-password-stealers2017年6月 McAfee(Singapore)PteLtd10KallangAvenue#08-10AperiaTower2Singapore339510

现在,攻击者几乎会在所有主要高级持久性威胁的早期阶段使用盗取的密码。

密码窃取程序主要靠破坏网络和系统安全来获取关键的访问凭证。

Fareit密码窃取程序凭借其强大的能力成为最常见的密码盗取恶意软件,而这一“宝座”已蝉联五年以上。

自从2012年发现此程序,Fareit为了逃避最新的网络防御策略一直在不断变化。

最初,Fareit主要是从Web浏览器窃取登录凭证来获取在线银行、电子邮件帐户之类的应用程序的访问权,进而窃取身份信息。

从那时起,Fareit演变为一种更具侵略性的信息窃取程序,这种程序使用一些模拟手段(如每次感染时更改其文件哈希)进行隐藏。

2016年,出现了新一代的Fareit密码窃取恶意软件,它使用受感染的网络资产发动分布式拒绝服务攻击。

而现在,Fareit甚至作为一种付费感染服务提供,这意味着网络犯罪分子现在可以靠分发恶意软件赚钱。

他们完成的感染数量越多,赚的钱就越多。

在过去的十年中,传递密码窃取程序(如Fareit)的网络钓鱼攻击是出现最多的初始攻击媒介之

一。

防御密码窃取程序攻击的策略和程序McAfee建议组织采取以下步骤防范密码窃取程序攻击: ■■密码窃取程序通常通过恶意软件分发,因此标准安全原则是始终确保防恶意软件产品为最新。

■■恶意软件可能会在用户浏览时无意间下载。

保持Web浏览器和插件为最新可提供一层额外的保护。

■■以具有有限权限(而不是管理员权限)的用户身份运行应用程序。

解决方案简介 ■■确保网络周边安全。

对于之前已被密码窃取程序攻击成功侵害过的内部应用程序,防火墙可以阻止外部攻击者获取这些应用程序的访问权。

■■只有在使用企业资产时才使用企业身份验证凭证(例如那些用于互联网浏览的Web代理、数据库应用程序和共享文件夹等内容的凭证)。

不允许使用不是由公司IT安全组分发和认证的受信任企业网络中的系统。

■■可能包含密码窃取程序的恶意软件可以嵌入已被攻击者感染特洛伊木马的合法软件内。

为了防止此类攻击得逞,我们强烈建议您严格执行软件交付和分发机制。

最好有专门的中心存储库来存放公司的应用程序,用户可以从中下载经过批准的软件。

■■如果用户有权安装IT安全组未验证的应用程序,请教导他们只安装来已知供应商的带有受信任签名的应用程序。

在线提供的“无害”应用程序带有嵌入式密码窃取程序或其恶意软件的情况极其常见。

■■切勿从非Web来源下载应用程序。

如果您是从组、IRC通道、即时消息客户端或对等系统下载,则下载恶意软件的可能性非常高。

IRC和即时消息中指向网站的链接也经常会连接到受病毒感染的下载内容。

■■实行教育计划以阻止钓鱼攻击。

密码窃取程序通常通过网络钓鱼攻击分发。

如果您认为系统已受到密码窃取程序的侵害,下面这些最佳做法可以帮助遏制感染扩散: ■■在支持双重身份验证的应用程序上启用此功能,以此减少攻击面。

攻击者可能有窃取到的密码,但第二重验证将阻止渗透。

■■如果受感染的计算机已通过防火墙规则限制入站和出站流量,那么使用终端防火墙可以遏制凭借窃取密码进行的入侵扩展。

McAfee产品如何防范密码窃取程序攻击McAfeeVirusScan®Enterprise8.8或McAfeeEndpointSecurity10 ■■使用最新的修补程序、DAT版本和扫描引擎,让终端防恶意软件保持在最新状态。

确保使用McAfeeGlobalThreatIntelligence(McAfeeGTI)。

■■建立访问保护规则以阻止恶意软件安装和负载:––请参阅访问保护规则知识库文章:KB81095和KB54812。

––请参阅McAfeeVirusScanEnterprise8.8的最佳配置实践:PD22940。

––请参阅McAfeeEndpointSecurity的最佳配置实践:KB86704。

防范密码窃取程序

2 解决方案简介 McAfeeHostIntrusionPrevention入侵防护工具无法有效找到成功的密码窃取程序攻击。

但是,McAfeeHostIntrusionPrevention可以帮助阻止恶意软件负载扩散,而其中可能包含密码窃取程序。

■■利用自定义IPS签名,您可以创建规则来阻止恶意软件执行的文件操作(创建、写入、执行和读取等)。

■■启用McAfeeHostIntrusionPrevention特征码3894:essProtection—Preventsvchost.exeexecutingnon-Windowsexecutables(访问保护可阻止svchost.exe执行非Windows可执行文件)。

■■启用McAfeeHostIntrusionPrevention签名6010和6011可立即拦截植入恶意代码。

■■利用以下两条子规则实现此目的:

1.使用“Files”引擎和包含以下条件的子规则来创建自定义IPS签名: ■Name:<插入名称>■Ruletype:Files■Operations:Create,Execute,Read,Write■Parameters:Include-Files-<恶意软件路径/文件名> ––文件名必须包含路径。

如果您希望在路径中使用通配符,请以“**\”或“?

:\”作为文件名的开头。

如果您希望使用通配符作为驱动器号,请使用“**\文件名.exe”或“?

:\文件名.exe”(示例)。

––您不能使用包含“Files”参数的MD5哈希,则只能使用路径/文件名。

––您还可使用驱动器类型将路径限定为特定驱动器(例如,硬盘驱动器、CD、 USB、网络和软盘)。

■Executables:可留空,除非您想将签名限定为执行文件操作的特定进程(例如, explorer.exe和cmd.exe等)。

2.使用“Program”引擎和包含以下条件的子规则来创建自定义IPS签名: ■Name:<插入名称>■Ruletype:Program■Operations:Runtargetexecutable■Parameters:<保留为空>■Executables:可留空,除非您想将签名作为源可执行文件限定为特定进程,例如, 您想阻止explorer.exe运行目标可执行文件(如notepad.exe)。

■TargetExecutables:定义要阻止执行的可执行文件属性,例如,如果您想阻止 notepad.exe运行,可指定可执行文件的路径/文件名。

可通过一种或多种标准(如文件说明、文件名、指纹和签名者)来定义可执行文件。

McAfeeSiteAdvisor®Enterprise或McAfeeWebProtection■■借助网站信誉来阻止用户使用分发密码窃取程序的站点或向用户发出警告。

防范密码窃取程序

3 解决方案简介 McAfeeThreatIntelligenceExchange和McAfeeAdvancedThreatDefense■■McAfeeThreatIntelligenceExchange策略配置:––从观察模式开始:由于终端通过可疑进程发现,所以使用系统标记来应用McAfeeThreatIntelligenceExchange实施策略。

––清理:KnownMalicious(已知恶意)。

––拦截:MostLikelyMalicious(很可能为恶意)的文件(拦截Unknown(未知)文件可能会提供更好的防护,但也可能会增加初始管理工作负载)。

––将Unknown(未知)信誉级别和更低级别的文件提交给AdvancedThreatDefense。

––McAfeeThreatIntelligenceExchangeServer策略:对于McAfeeThreatIntelligenceExchange未识别的文件,接受McAfeeAdvancedThreatDefense提供的文件信誉。

■■McAfeeThreatIntelligenceExchange人工干预:––文件信誉强制实施(取决于操作模式)。

Mostlikelymalicious(很可能为恶意):清理/删除。

––Mightbemalicious(可能为恶意):拦截。

■■企业(组织)提供的文件信誉优先于McAfeeGTI:––选择阻止某个不需要的进程,比如不支持或有漏洞的应用程序。

––将文件标记为MightbeMalicious(可能为恶意)。

■■或选择“测试”某个不需要的进程:––将文件标记为MightbeTrusted(可能为被信任的文件)。

McAfeeAdvancedThreatDefense■■收件箱检测功能:––基于签名的检测:McAfeeLabs恶意软件库维护了600多万个签名。

––基于信誉的检测:McAfeeGTI。

––实时静态分析和模拟:用于无特征码检测。

––自定义YARA规则。

––全静态代码分析:对文件代码实施逆向工程,以评估属性和功能集,并访问但不执行全分析源代码。

––动态沙盒分析。

■■创建其中可能会运行密码窃取程序恶意软件的分析器配置文件:––Windows7、8、10之类的常规操作系统。

––安装Windows应用程序(Word和Excel)并启用宏。

■■将分析器配置文件接入互联网:––很多样本运行Microsoft文档中的脚本,这个脚本进行出站连接并激活恶意软件。

为分析器配置文件提供互联网连接可提高检测率。

防范密码窃取程序

4 解决方案简介 McAfeeNetworkSecurityPlatform■■McAfeeNetworkSecurityPlatform的默认策略中包含签名,用以检测可用来传输密码窃取程序相关文件的Tor网络。

■■与McAfeeAdvancedThreatDefense集成,可以防御各种攻击的新变体:––在“高级恶意软件策略”中配置与McAfeeAdvancedThreatDefense集成。

––配置McAfeeNetworkSecurityPlatform,以便将.exe文件、MicrosoftOffice文档、Java存档和PDF文件发送至McAfeeAdvancedThreatProtection以进行检测。

––验证McAfeeAdvancedThreatDefense配置是否应用在传感器级别。

■■更新回拨检测策略(以抗击僵尸网络)。

McAfeeWebGateway■■启用McAfeeWebGateway防恶意软件检测功能。

■■启用McAfeeGTI的URL和文件信誉功能。

■■与McAfeeAdvancedThreatDefense集成以实现沙盒和零日检测。

VirusTotalConvicter:自动干预■■Convicter是一种Python脚本,可由McAfeeePolicyOrchestrator®(McAfeeePO)自动响应系统触发,从而交叉引用由VirusTotal提供给McAfeeThreatIntelligenceExchange的威胁事件文件。

■■您可以更改此脚本以引用其他McAfeeThreatIntelligenceExchange,例如GetSusp。

■■如果达到了信任社区的阈值,此脚本会自动设置企业信誉。

建议的确认阈值:30%的供应商以及两家主要供应商必须认同此阈值。

■■过滤器:“Targetfilenamedoesnotcontain(目标文件名不包含):McAfeeTestSample.exe。

”■■这是一款社区支持的免费工具(McAfee不提供支持)。

McAfeeActiveResponse■■McAfeeActiveResponse查找并响应高级威胁。

与来自McAfeeLabs、DellSecureWorks或ThreatConnect的威胁源配合使用时,可搜索到新威胁,并在这些威胁找到机会扩散之前将其扼杀。

■■自定义收集器可用于构建专用工具,以查找和识别与密码窃取程序相关的迹象。

■■用户可构建触发器和反应来定义满足特定条件时的操作。

例如,发现哈希或文件名时,可自动运行删除操作。

延伸阅读PhishingAttacksEmployOldbutEffectivePasswordStealer(钓鱼攻击利用老套而有效的方法窃取密码) FareitVirusProfile FareitVirusProfile 本文所含信息仅供参考,旨在为迈克菲用户提供便利。

此处所含信息如有变更,恕不另行通知。

此类信息按“现状”提供,对任何特定环境或情况下信息的准确性或适用性不做任何保证。

McAfee、迈克菲和McAfee徽标是McAfeeLLC或其分支机构在美国和/或其他国家/地区的注册商标或商标。

其他商标和品牌可能是其各自所有者的财产。

Copyright©2017McAfeeLLC。

3185_0617_brf-protecting-against-password-stealers2017年6月 McAfee(Singapore)PteLtd10KallangAvenue#08-10AperiaTower2Singapore339510

声明:

该资讯来自于互联网网友发布,如有侵犯您的权益请联系我们。