ASA:多情景模式远程访问(AnyConnect)VPN

简介

本文档介绍如何在多情景(MC)模式下使用CLI在思科自适应安全设备(ASA)防火墙上配置远程访问(RA)虚拟专用网络(VPN)。

它显示了CiscoASA在多情景模式下对RAVPN支持/不支持的功能和许可要求。

先决条件 要求 Cisco建议您了解以下主题:qASAAnyConnectSSL配置qASA多情景配置 使用的组件 本文档中的信息基于以下软件和硬件版本:qAnyConnect安全移动客户端版本4.4.00243q两个ASA5525(带ASA软件版本9.6

(2))注意:从思科软件下载(仅限注册客户)下载AnyConnectVPN客户端包。

注意:本文档中的信息都是基于特定实验室环境中的设备编写的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

背景信息 多情景是一种虚拟化形式,它允许应用程序的多个独立副本在同一硬件上同时运行,每个副本(或虚拟设备)在用户看来都是单独的物理设备。

这允许单个ASA对多个独立用户显示为多个ASA。

ASA系列自初始发布以来一直支持虚拟防火墙;但是,ASA中没有对远程访问的虚拟化支持。

为9.0版本添加了对多情景的VPNLAN2LAN(L2L)支持。

注意:从9.5.2到ASA的VPN远程访问(RA)连接基于多情景的虚拟化支持。

从9.6.2开始,我们支持闪存虚拟化,这意味着我们可以在每个情景中拥有Anyconnect映像。

多情景功能历史记录 ASA

9.6

(2)中新增的功能 功能 用于多情景模式的预填充/用户名自证书功能 AnyConnectSSL支持已扩展,允许在多情景模式下启 远程访问VPN的闪存虚拟化 现在,多情景模式下的远程访问VPN支持闪存虚拟化 多情景设备支持的AnyConnect客户端配置文件 多情景设备支持AnyConnect客户端配置文件。

要使用 在多情景模式下对AnyConnect连接进行状态故障切换

现在,多情景模式下的AnyConnect连接支持状态故障 多情景模式支持远程访问VPN动态访问策略(DAP)您现在可以在多情景模式下按情景配置DAP。

多情景模式支持远程访问VPNCoA(授权更改)现在,您可以在多情景模式下为每个情景配置CoA。

多情景模式支持远程访问VPN本地化 全球支持本地化。

只有一组本地化文件在不同上下文 支持每个情景的数据包捕获存储。

此功能的目的是允许用户将捕获直接从情景复制到外 ASA

9.5

(2)中的功能 功能 AnyConnect4.x及更高版本(仅基于多情景的虚拟化支持,支持VPN远程访问(RA)与ASA的连接。

SSLVPN;不支持IKEv2) 集中AnyConnect映像配置 q闪存存储未虚拟化。

qAnyConnect映像在管理情景中全局配置,且配置适用于所有情景 AnyConnect映像升级 多情景设备支持AnyConnect客户端配置文件。

要使用ASDM添加新配置文 AnyConnect连接的情景资源管理 q

可配置,可控制每个情景的最大许可证使用量q允许每个情景的许可证拆分的可配置性 许可 q需要AnyConnectApex许可证q忽略/不允许基本许可证q可配置,可控制每个情景的最大许可证使用量q允许每个情景的许可证拆分的可配置性 配置 注意:使用命令查找工具(仅限注册用户)可获取有关本部分所使用命令的详细信息。

网络图 注意:本示例中的多个情景共享一个接口(OUTSIDE),然后分类器使用接口唯一(自动或手动)的MAC地址转发数据包。

有关安全设备如何在多情景中对数据包进行分类的详细信息,请参阅ASA如何对数据包分类 ASA9.6.2版及更高版本的以下配置过程说明了一些可用的新功能。

9.6.2(及9.5.2以上版本)之前的ASA版本配置过程的差异记录在本文的附录A中。

系统情景和自定义情景中设置远程访问VPN的必要配置如下所述: 系统情景中的初始配置 首先,在系统情景中配置故障切换、VPN资源分配、自定义情景和Apex许可证验证。

本节和下一节

将介绍操作步骤和配置 步骤

1.故障切换配置。

!

!

ActiveFirewall failoverfailoverfailoverfailoverfailoverfailoverfailover lanunitprimarylaninterfaceLAN_FAIL0/3linkLAN_FAIL0/3interfaceipLAN_FAIL10.1.1.1255.255.255.252group1group2 standby 10.1.1.2 !

!

SecondaryFirewall failoverfailoverlanunitsecondaryfailoverlaninterfaceLAN_FAIL0/3failoverlinkLAN_FAIL0/3 failoverinterfaceipLAN_FAIL10.1.1.1255.255.255.252standby10.1.1.2failovergroup1failovergroup2 步骤

2.分配VPN资源。

通过现有类配置进行配置。

许可证数量或每个情景的许可证总数百分比允许许可证为MCRAVPN引入的新资源类型: qVPNAnyConnect:对上下文有保证,不能超订用qVPNBurstAnyConnect:允许超出保证限制的情景额外许可证。

突发池包括不保证对情景的任何 许可证,并允许在先到先服务的基础上进入突发情景VPN许可证调配模型: 注意:ASA5585提供最多10,000个CiscoAnyConnect用户会话,在本例中,每个情景分配4000个CiscoAnyConnect用户会话。

classresource02limit-resourceVPNAnyConnect4000limit-resourceVPNBurstAnyConnect2000 classresource01limit-resourceVPNAnyConnect4000limit-resourceVPNBurstAnyConnect2000 步骤

3.配置情景并分配资源。

注意:在本示例中,0/0在所有情景中共享。

admin-contextadmincontextadmin allocate-interface0/0config-urldisk0:/admin contextcontext1memberresource01allocate-interface0/0allocate-interface0/1config-urldisk0:/context1join-failover-group1 contextcontext2memberresource02allocate-interface0/0allocate-interface0/2config-urldisk0:/context2join-failover-group2 步骤

4.验证ASA上是否安装了Apex许可证,请参阅以下链接了解详细信息。

激活或停用激活密钥 步骤

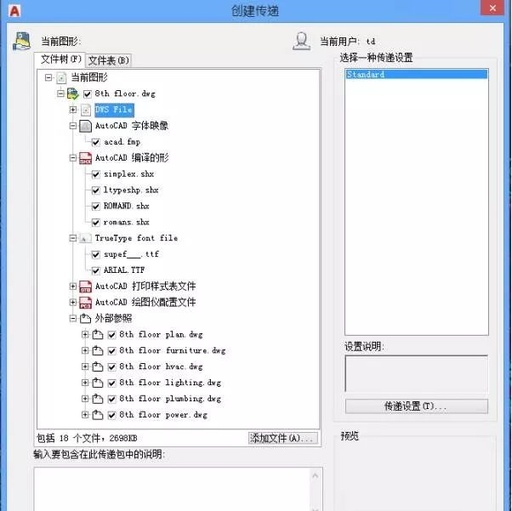

5.配置Anyconnect映像包。

根据使用的ASA版本,有两种方法可加载Anyconnect映像和配置

RAVPN。

如果版本为9.6.2及更高版本,则可以使用闪存虚拟化。

对于9.6.2以前的版本,请参阅附录

A 注意:在9.6.2及更高版本上,我们支持闪存虚拟化,这意味着我们可以为每个情景提供Anyconnect映像。

闪存虚拟化 远程访问VPN需要闪存来存储各种配置和映像,如AnyConnect软件包、主机扫描软件包、DAP配置、插件、自定义和本地化等。

在9.6.2之前的多情景模式中,用户情景无法访问闪存的任何部分,并且闪存仅通过系统情景进行管理并可供系统管理员访问。

为了解决此限制,同时仍保持闪存上文件的安全性和隐私性,并能够在情景之间公平共享闪存,在多情景模式下为闪存创建了虚拟文件系统。

此功能的目的是允许AnyConnect映像基于每个情景进行配置,而不是全局配置。

这允许不同用户安装不同的AnyConnect映像。

此外,通过允许共享 AnyConnect映像,这些映像消耗的内存量可以减少。

共享存储用于存储所有情景通用的文件和包。

注意:

系统情景管理员将继续对整个闪存以及专用和共享存储文件系统具有完全的读写访问权限。

系统管理员需要创建目录结构并将所有专用文件和共享文件组织到不同的目录中,以便这些目录可以配置为情景分别作为共享存储和专用存储进行访问。

每个情景都对其自己的专用存储具有读/写/删除权限,并且对其共享存储具有只读访问权限。

只有系统情景才能对共享存储进行写入访问。

在以下配置中,将配置自定义情景1以说明专用存储,并配置自定义情景2以说明共享存储。

专用存储 您可以为每个情景指定一个专用存储空间。

您可以在上下文(以及系统执行空间)中从此目录读/写/删除。

在指定路径下,ASA创建以上下文命名的子目录。

例如,对于context1,如果为路径指定disk0:/private-storage,则ASA将在disk0::/privatestorage/context1/为此上下文创建子目录。

共享存储 每个情景可以指定一个只读共享存储空间。

为了减少可在所有情景(如AnyConnect软件包)之

间共享的常见大型文件的重复,可以使用共享存储空间。

使用专用存储空间的配置 !

!

Createadirectoryinthesystemcontext.ciscoasa(config)#mkdirprivate_context1!

!

Definethedirectoryasprivatestorageurlintherespectivecontext.ciscoasa(config)#contextcontext1ciscoasa(config-ctx)#storage-urlprivatedisk0:/private_context1context1!

!

Transfertheanyconnectimageinthesubdirectory.ciscoasa(config)#copyflash:/anyconnect-win-4.2.01035-k9.pkgflash:/private_context1/context1 使用共享存储空间的配置 !

!

Createadirectoryinthesystemcontext.ciscoasa(config)#mkdirshared!

!

Definethedirectoryassharedstorageurlintherespectivecontexts.ciscoasa(config)#contextcontext2ciscoasa(config-ctx)#storage-urlshareddisk0:/sharedshared!

!

Transfertheanyconnectimageintheshareddirectory.ciscoasa(config)#copydisk0:/anyconnect-win-4.3.05019-k9.pkgdisk0:/shared 在相应情景下验证映像 !

!

CustomContext1configuredforprivatestorage. ciscoasa(config)#changetocontextcontext1ciscoasa/context1(config)#showcontext1:21319183882Jun12201713:29:51context1:/anyconnect-win-4.2.01035-k9.pkg !

!

CustomContext2configuredforsharedstorage. ciscoasa(config)#changetocontextcontext2ciscoasa/context2(config)#showshared:19525356342May24201708:07:02shared:/anyconnect-win-4.3.05017-k9.pkg 步骤

6.以下是系统情景中包括上述闪存虚拟化配置的配置摘要: 系统环境 contextcontext1memberresource01allocate-interface0/0 storage-urlprivatedisk0:/private_context1context1config-urldisk0:/context1.cfgjoin-failover-group1!

contextcontext2memberresource02allocate-interface0/1storage-urlshareddisk0:/sharedsharedconfig-urldisk0:/context2.cfgjoin-failover-group2 步骤7:配置两个自定义情景,如下所示 自定义情景

1 !

!

EnableWebVPNonrespectiveinterfaces webvpnenableoutsideanyconnectimagecontext1:/anyconnect-win-4.2.01035-k9.pkg1anyconnectenabletunnel-group-listenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.1.1-192.168.50.1mask255.255.0.0usernameciscopasswordcisco !

!

ConfiguretherequiredconnectionprofileforSSLVPN ess-listsplitstandardpermit192.168.1.0255.255.255.0 group-policyGroupPolicy_MC_RAVPN_1internalgroup-policyGroupPolicy_MC_RAVPN_1attributesbannervalue"etoContext1SSLVPN"wins-servernonedns-servervalue192.168.20.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue tunnel-groupMC_RAVPN_1typeesstunnel-groupMC_RAVPN_1general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_1tunnel-groupMC_RAVPN_1webvpn-attributesgroup-aliasMC_RAVPN_1enable 自定义情景

2 !

!

EnableWebVPNonrespectiveinterfaces webvpnenableoutsideanyconnectimageshared:/anyconnect-win-4.3.05017-k9.pkg1anyconnectenabletunnel-group-listenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.51.1-192.168.101.1mask255.255.0.0usernameciscopasswordcisco !

!

ConfiguretherequiredconnectionprofileforSSLVPN ess-listsplitstandardpermit192.168.1.0255.255.255.0 group-policyGroupPolicy_MC_RAVPN_2internalgroup-policyGroupPolicy_MC_RAVPN_2attributesbannervalue"etoContext2SSLVPN"wins-servernonedns-servervalue192.168.60.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue!

!

tunnel-groupMC_RAVPN_2typeesstunnel-groupMC_RAVPN_2general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_2tunnel-groupMC_RAVPN_2webvpn-attributesgroup-aliasMC_RAVPN_2enable 验证 使用本部分可确认配置能否正常运行。

验证是否安装了Apex许可证 ASA不专门识别AnyConnectApex许可证,但它强制实施Apex许可证的许可证特征,包括: qAnyConnect高级版许可到平台限制qAnyConnectforMobileqCiscoVPN电话的AnyConnectq高级终端评估当连接因未安装AnyConnectApex许可证而被阻止时,将生成系统日志。

验证AnyConnect软件包是否在自定义情景(9.6.2及更高版本)中可用 !

AnyConnectpackageisavailableincontext1ciscoasa/context1(config)#showcontext1: 21319183882Jun12201713:29:51context1:/anyconnect-win-4.2.01035-k9.pkgciscoasa/pri/context1/act#showrunwebvpnwebvpnenableoutsideanyconnectimagecontext1:/anyconnect-win-4.2.01035-k9.pkg1anyconnectenabletunnel-group-list

(1)AES-GCM-256DTLS-Tunnel:Hashing:AnyConnect-Parent:(1)noneSSL-Tunnel:

(1)SHA384DTLS-Tunnel:

(1)SHA1BytesTx:3186BytesRx:426GroupPolicy:GroupPolicy_MC_RAVPN_1TunnelGroup:MC_RAVPN_1LoginTime:15:33:25UTCThuDec32015Duration:0h:00m:05sInactivity:0h:00m:00sVLANMapping:N/AVLAN:noneAudtSessID:0a6a2c0c5SecurityGrp:none

(1)AES256 !

!

ChangingContexttoContext2 ciscoasa/pri/context1/act#changetocontextcontext2 !

!

OneActiveConnectiononContext2 ciscoasa/pri/context2/act#showvpn-sessiondbanyconnect SessionType:AnyConnect Username:ciscoIndex:1AssignedIP:192.168.51.1PublicIP:10.142.168.94Protocol:AnyConnect-ParentSSL-TunnelDTLS-TunnelLicense:AnyConnectPremium Encryption:AnyConnect-Parent:(1)noneSSL-Tunnel:

(1)AES256DTLS-Tunnel:

(1)AES256Hashing:AnyConnect-Parent:(1)noneSSL-Tunnel:

(1)SHA1DTLS-Tunnel:

(1)SHA1BytesTx:10550BytesRx:1836GroupPolicy:GroupPolicy_MC_RAVPN_2TunnelGroup:MC_RAVPN_2LoginTime:15:34:16UTCThuDec32015Duration:0h:00m:17sInactivity:0h:00m:00sVLANMapping:N/AVLAN:noneAudtSessID:0a6a2c0f8SecurityGrp:none !

!

ChangingContexttoSystem ciscoasa/pri/context2/act#changetosystem !

!

Noticetotalnumberofconnectionsaretwo(forthedevice) ciscoasa/pri/act#showvpn-sessiondblicense-summary--------------------------------------------------------------------------VPNLicensesandConfiguredLimitsSummary--------------------------------------------------------------------------Status:Capacity:Installed:Limit----------------------------------------AnyConnectPremium:ENABLED:10000:10000:NONEOtherVPN(AvailablebyDefault):ENABLED:10000:10000:NONEAnyConnectforMobile:ENABLED(RequiresPremiumorEssentials)AdvancedEndpointAssessment:ENABLED(RequiresPremium)AnyConnectforCiscoVPNPhone:ENABLEDVPN-3DES-AES:ENABLEDVPN-DES:ENABLED--------------------------------------------------------------------------- --------------------------------------------------------------------------VPN

LicensesUsageSummary--------------------------------------------------------------------------Local:Shared:All:Peak:Eff.:InUse:InUse:InUse:InUse:Limit:Usage---------------------------------------------------AnyConnectPremium:2:0:2:2:10000:0%AnyConnectClient::2:2:0%AnyConnectMobile::2:2:0%OtherVPN::0:0:10000:0%Site-to-SiteVPN::0:0:0%--------------------------------------------------------------------------- !

!

NoticetheresourceusageperContext ciscoasa/pri/act#showresourceusageallresourceVPNAnyConnectResourceCurrentPeakLimitDeniedContextAnyConnect1140000context1AnyConnect1140000context2 故障排除 本节提供可用于排除配置故障的信息。

AnyConnect故障排除 提示:如果ASA未安装Apex许可证,AnyConnect会话将终止为以下系统日志: %ASA-6-725002:设备已完成与客户端OUTSIDE的SSL握手:10.142.168.86/51577到 10.106.44.38/443的TLSv1会话

%ASA-6-113012:AAA用户身份验证成功:本地数据库:用户=思科%ASA-6-113009:AAA检索到用户=cisco的默认组策略(GroupPolicy_MC_RAVPN_1)%ASA-6-113008:AAA事务状态接受:用户=思科%ASA-3-716057:组用户IP<10.142.168.86>会话已终止,没有可用的AnyConnectApex许可证%ASA-4-113038:组用户IP<10.142.168.86>无法创建AnyConnect父会话。

附录A-9.6.2之前版本的AnyConnect映像配置 AnyConnect映像在9.6.2之前的ASA版本的管理情景中全局配置(请注意,该功能可从9.5.2获得),因为闪存存储未虚拟化,并且只能从系统情景访问。

步骤5.1.将AnyConnect软件包文件复制到系统情景中的闪存。

系统环境: ciscoasa(config)#showflash: 19525356342May24201708:07:02anyconnect-win-4.3.05017-k9.pkg 步骤5.2配置AnyConnect映像在管理情景中。

管理情景: webvpnanyconnectimagedisk0:/anyconnect-win-4.3.05017-k9.pkg1anyconnectenable 注意:Anyconnect映像只能在管理情景中配置。

所有情景都自动引用此全局Anyconnect映像配置。

自定义情景1: !

!

Sharedinterfaceconfiguration-OUTSIDE(0/0) interface0/0nameifOUTSIDEsecurity-level0ipaddress10.106.44.38255.255.255.0standby10.106.44.39 !

!

EnableWebVPNonrespectiveinterfaces webvpnenableOUTSIDEanyconnectenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.1.1-192.168.50.1mask255.255.0.0 usernameciscopasswordcisco !

!

ConfiguretherequireconnectionprofileforSSLVPN group-policyGroupPolicy_MC_RAVPN_1internal group-policyGroupPolicy_MC_RAVPN_1attributesbannervalue"etoContext1SSLVPN"wins-servernonedns-servervalue192.168.20.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue tunnel-groupMC_RAVPN_1typeesstunnel-groupMC_RAVPN_1general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_1tunnel-groupMC_RAVPN_1webvpn-attributesgroup-aliasMC_RAVPN_1enablegroup-urlhttps://10.106.44.38/context1enable 自定义情景2: !

!

Sharedinterfaceconfiguration-OUTSIDE(0/0) interface0/0nameifOUTSIDEsecurity-level0ipaddress10.106.44.36255.255.255.0standby10.106.44.37 !

!

EnableWebVPNonrespectiveinterface webvpnenableOUTSIDEanyconnectenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.51.1-192.168.101.1mask255.255.0.0 usernameciscopasswordcisco !

!

ConfiguretherequireconnectionprofileforSSLVPN group-policyGroupPolicy_MC_RAVPN_2internalgroup-policyGroupPolicy_MC_RAVPN_2attributesbannervalue"etoContext2SSLVPN"wins-servernonedns-servervalue192.168.60.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue tunnel-groupMC_RAVPN_2typeesstunnel-groupMC_RAVPN_2general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_2tunnel-groupMC_RAVPN_2webvpn-attributesgroup-aliasMC_RAVPN_2enablegroup-urlhttps://10.106.44.36/context2enable 验证AnyConnect软件包是否安装在管理情景中且在自定义情景中可用(9.6.2之前) !

!

AnyConnectpackageisinstalledinAdminContext ciscoasa/pri/admin/act#showrunwebvpnwebvpnanyconnectimagedisk0:/anyconnect-win-3.1.10010-k9.pkg1anyconnectenable ciscoasa/pri/admin/act#showwebvpnanyconnect1.disk0:/anyconnect-win-3.1.10010-k9.pkg1dyn-regex=/WindowsNT/CISCOSTCwin2k+3,1,10010HostscanVersion3.1.10010Wed07/22/201512:06:07.65 1AnyConnectClient(s)installed !

!

AnyConnectpackageisavailableincontext1 ciscoasa/pri/admin/act#changetocontextcontext1 ciscoasa/pri/context1/act#showrunwebvpnwebvpnenableOUTSIDEanyconnectenabletunnel-group-listenable ciscoasa/pri/context1/act#showwebvpnanyconnect1.disk0:/anyconnect-win-3.1.10010-k9.pkg1dyn-regex=/WindowsNT/CISCOSTCwin2k+3,1,10010HostscanVersion3.1.10010Wed07/22/201512:06:07.65 1AnyConnectClient(s)installed 参考 发行说明:9.5

(2) 发行说明:9.6

(2) 相关信息 qCiscoASA5500系列自适应安全设备qAnyConnectVPN客户端故障排除指南-常见问题q管理、监控和排除AnyConnect会话故障q技术支持和文档-CiscoSystemsq/c/en/us/td/docs/security/asa/roadmap/asa_new_features.pdf

它显示了CiscoASA在多情景模式下对RAVPN支持/不支持的功能和许可要求。

先决条件 要求 Cisco建议您了解以下主题:qASAAnyConnectSSL配置qASA多情景配置 使用的组件 本文档中的信息基于以下软件和硬件版本:qAnyConnect安全移动客户端版本4.4.00243q两个ASA5525(带ASA软件版本9.6

(2))注意:从思科软件下载(仅限注册客户)下载AnyConnectVPN客户端包。

注意:本文档中的信息都是基于特定实验室环境中的设备编写的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

背景信息 多情景是一种虚拟化形式,它允许应用程序的多个独立副本在同一硬件上同时运行,每个副本(或虚拟设备)在用户看来都是单独的物理设备。

这允许单个ASA对多个独立用户显示为多个ASA。

ASA系列自初始发布以来一直支持虚拟防火墙;但是,ASA中没有对远程访问的虚拟化支持。

为9.0版本添加了对多情景的VPNLAN2LAN(L2L)支持。

注意:从9.5.2到ASA的VPN远程访问(RA)连接基于多情景的虚拟化支持。

从9.6.2开始,我们支持闪存虚拟化,这意味着我们可以在每个情景中拥有Anyconnect映像。

多情景功能历史记录 ASA

9.6

(2)中新增的功能 功能 用于多情景模式的预填充/用户名自证书功能 AnyConnectSSL支持已扩展,允许在多情景模式下启 远程访问VPN的闪存虚拟化 现在,多情景模式下的远程访问VPN支持闪存虚拟化 多情景设备支持的AnyConnect客户端配置文件 多情景设备支持AnyConnect客户端配置文件。

要使用 在多情景模式下对AnyConnect连接进行状态故障切换

现在,多情景模式下的AnyConnect连接支持状态故障 多情景模式支持远程访问VPN动态访问策略(DAP)您现在可以在多情景模式下按情景配置DAP。

多情景模式支持远程访问VPNCoA(授权更改)现在,您可以在多情景模式下为每个情景配置CoA。

多情景模式支持远程访问VPN本地化 全球支持本地化。

只有一组本地化文件在不同上下文 支持每个情景的数据包捕获存储。

此功能的目的是允许用户将捕获直接从情景复制到外 ASA

9.5

(2)中的功能 功能 AnyConnect4.x及更高版本(仅基于多情景的虚拟化支持,支持VPN远程访问(RA)与ASA的连接。

SSLVPN;不支持IKEv2) 集中AnyConnect映像配置 q闪存存储未虚拟化。

qAnyConnect映像在管理情景中全局配置,且配置适用于所有情景 AnyConnect映像升级 多情景设备支持AnyConnect客户端配置文件。

要使用ASDM添加新配置文 AnyConnect连接的情景资源管理 q

可配置,可控制每个情景的最大许可证使用量q允许每个情景的许可证拆分的可配置性 许可 q需要AnyConnectApex许可证q忽略/不允许基本许可证q可配置,可控制每个情景的最大许可证使用量q允许每个情景的许可证拆分的可配置性 配置 注意:使用命令查找工具(仅限注册用户)可获取有关本部分所使用命令的详细信息。

网络图 注意:本示例中的多个情景共享一个接口(OUTSIDE),然后分类器使用接口唯一(自动或手动)的MAC地址转发数据包。

有关安全设备如何在多情景中对数据包进行分类的详细信息,请参阅ASA如何对数据包分类 ASA9.6.2版及更高版本的以下配置过程说明了一些可用的新功能。

9.6.2(及9.5.2以上版本)之前的ASA版本配置过程的差异记录在本文的附录A中。

系统情景和自定义情景中设置远程访问VPN的必要配置如下所述: 系统情景中的初始配置 首先,在系统情景中配置故障切换、VPN资源分配、自定义情景和Apex许可证验证。

本节和下一节

将介绍操作步骤和配置 步骤

1.故障切换配置。

!

!

ActiveFirewall failoverfailoverfailoverfailoverfailoverfailoverfailover lanunitprimarylaninterfaceLAN_FAIL0/3linkLAN_FAIL0/3interfaceipLAN_FAIL10.1.1.1255.255.255.252group1group2 standby 10.1.1.2 !

!

SecondaryFirewall failoverfailoverlanunitsecondaryfailoverlaninterfaceLAN_FAIL0/3failoverlinkLAN_FAIL0/3 failoverinterfaceipLAN_FAIL10.1.1.1255.255.255.252standby10.1.1.2failovergroup1failovergroup2 步骤

2.分配VPN资源。

通过现有类配置进行配置。

许可证数量或每个情景的许可证总数百分比允许许可证为MCRAVPN引入的新资源类型: qVPNAnyConnect:对上下文有保证,不能超订用qVPNBurstAnyConnect:允许超出保证限制的情景额外许可证。

突发池包括不保证对情景的任何 许可证,并允许在先到先服务的基础上进入突发情景VPN许可证调配模型: 注意:ASA5585提供最多10,000个CiscoAnyConnect用户会话,在本例中,每个情景分配4000个CiscoAnyConnect用户会话。

classresource02limit-resourceVPNAnyConnect4000limit-resourceVPNBurstAnyConnect2000 classresource01limit-resourceVPNAnyConnect4000limit-resourceVPNBurstAnyConnect2000 步骤

3.配置情景并分配资源。

注意:在本示例中,0/0在所有情景中共享。

admin-contextadmincontextadmin allocate-interface0/0config-urldisk0:/admin contextcontext1memberresource01allocate-interface0/0allocate-interface0/1config-urldisk0:/context1join-failover-group1 contextcontext2memberresource02allocate-interface0/0allocate-interface0/2config-urldisk0:/context2join-failover-group2 步骤

4.验证ASA上是否安装了Apex许可证,请参阅以下链接了解详细信息。

激活或停用激活密钥 步骤

5.配置Anyconnect映像包。

根据使用的ASA版本,有两种方法可加载Anyconnect映像和配置

RAVPN。

如果版本为9.6.2及更高版本,则可以使用闪存虚拟化。

对于9.6.2以前的版本,请参阅附录

A 注意:在9.6.2及更高版本上,我们支持闪存虚拟化,这意味着我们可以为每个情景提供Anyconnect映像。

闪存虚拟化 远程访问VPN需要闪存来存储各种配置和映像,如AnyConnect软件包、主机扫描软件包、DAP配置、插件、自定义和本地化等。

在9.6.2之前的多情景模式中,用户情景无法访问闪存的任何部分,并且闪存仅通过系统情景进行管理并可供系统管理员访问。

为了解决此限制,同时仍保持闪存上文件的安全性和隐私性,并能够在情景之间公平共享闪存,在多情景模式下为闪存创建了虚拟文件系统。

此功能的目的是允许AnyConnect映像基于每个情景进行配置,而不是全局配置。

这允许不同用户安装不同的AnyConnect映像。

此外,通过允许共享 AnyConnect映像,这些映像消耗的内存量可以减少。

共享存储用于存储所有情景通用的文件和包。

注意:

系统情景管理员将继续对整个闪存以及专用和共享存储文件系统具有完全的读写访问权限。

系统管理员需要创建目录结构并将所有专用文件和共享文件组织到不同的目录中,以便这些目录可以配置为情景分别作为共享存储和专用存储进行访问。

每个情景都对其自己的专用存储具有读/写/删除权限,并且对其共享存储具有只读访问权限。

只有系统情景才能对共享存储进行写入访问。

在以下配置中,将配置自定义情景1以说明专用存储,并配置自定义情景2以说明共享存储。

专用存储 您可以为每个情景指定一个专用存储空间。

您可以在上下文(以及系统执行空间)中从此目录读/写/删除。

在指定路径下,ASA创建以上下文命名的子目录。

例如,对于context1,如果为路径指定disk0:/private-storage,则ASA将在disk0::/privatestorage/context1/为此上下文创建子目录。

共享存储 每个情景可以指定一个只读共享存储空间。

为了减少可在所有情景(如AnyConnect软件包)之

间共享的常见大型文件的重复,可以使用共享存储空间。

使用专用存储空间的配置 !

!

Createadirectoryinthesystemcontext.ciscoasa(config)#mkdirprivate_context1!

!

Definethedirectoryasprivatestorageurlintherespectivecontext.ciscoasa(config)#contextcontext1ciscoasa(config-ctx)#storage-urlprivatedisk0:/private_context1context1!

!

Transfertheanyconnectimageinthesubdirectory.ciscoasa(config)#copyflash:/anyconnect-win-4.2.01035-k9.pkgflash:/private_context1/context1 使用共享存储空间的配置 !

!

Createadirectoryinthesystemcontext.ciscoasa(config)#mkdirshared!

!

Definethedirectoryassharedstorageurlintherespectivecontexts.ciscoasa(config)#contextcontext2ciscoasa(config-ctx)#storage-urlshareddisk0:/sharedshared!

!

Transfertheanyconnectimageintheshareddirectory.ciscoasa(config)#copydisk0:/anyconnect-win-4.3.05019-k9.pkgdisk0:/shared 在相应情景下验证映像 !

!

CustomContext1configuredforprivatestorage. ciscoasa(config)#changetocontextcontext1ciscoasa/context1(config)#showcontext1:21319183882Jun12201713:29:51context1:/anyconnect-win-4.2.01035-k9.pkg !

!

CustomContext2configuredforsharedstorage. ciscoasa(config)#changetocontextcontext2ciscoasa/context2(config)#showshared:19525356342May24201708:07:02shared:/anyconnect-win-4.3.05017-k9.pkg 步骤

6.以下是系统情景中包括上述闪存虚拟化配置的配置摘要: 系统环境 contextcontext1memberresource01allocate-interface0/0 storage-urlprivatedisk0:/private_context1context1config-urldisk0:/context1.cfgjoin-failover-group1!

contextcontext2memberresource02allocate-interface0/1storage-urlshareddisk0:/sharedsharedconfig-urldisk0:/context2.cfgjoin-failover-group2 步骤7:配置两个自定义情景,如下所示 自定义情景

1 !

!

EnableWebVPNonrespectiveinterfaces webvpnenableoutsideanyconnectimagecontext1:/anyconnect-win-4.2.01035-k9.pkg1anyconnectenabletunnel-group-listenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.1.1-192.168.50.1mask255.255.0.0usernameciscopasswordcisco !

!

ConfiguretherequiredconnectionprofileforSSLVPN ess-listsplitstandardpermit192.168.1.0255.255.255.0 group-policyGroupPolicy_MC_RAVPN_1internalgroup-policyGroupPolicy_MC_RAVPN_1attributesbannervalue"etoContext1SSLVPN"wins-servernonedns-servervalue192.168.20.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue tunnel-groupMC_RAVPN_1typeesstunnel-groupMC_RAVPN_1general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_1tunnel-groupMC_RAVPN_1webvpn-attributesgroup-aliasMC_RAVPN_1enable 自定义情景

2 !

!

EnableWebVPNonrespectiveinterfaces webvpnenableoutsideanyconnectimageshared:/anyconnect-win-4.3.05017-k9.pkg1anyconnectenabletunnel-group-listenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.51.1-192.168.101.1mask255.255.0.0usernameciscopasswordcisco !

!

ConfiguretherequiredconnectionprofileforSSLVPN ess-listsplitstandardpermit192.168.1.0255.255.255.0 group-policyGroupPolicy_MC_RAVPN_2internalgroup-policyGroupPolicy_MC_RAVPN_2attributesbannervalue"etoContext2SSLVPN"wins-servernonedns-servervalue192.168.60.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue!

!

tunnel-groupMC_RAVPN_2typeesstunnel-groupMC_RAVPN_2general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_2tunnel-groupMC_RAVPN_2webvpn-attributesgroup-aliasMC_RAVPN_2enable 验证 使用本部分可确认配置能否正常运行。

验证是否安装了Apex许可证 ASA不专门识别AnyConnectApex许可证,但它强制实施Apex许可证的许可证特征,包括: qAnyConnect高级版许可到平台限制qAnyConnectforMobileqCiscoVPN电话的AnyConnectq高级终端评估当连接因未安装AnyConnectApex许可证而被阻止时,将生成系统日志。

验证AnyConnect软件包是否在自定义情景(9.6.2及更高版本)中可用 !

AnyConnectpackageisavailableincontext1ciscoasa/context1(config)#showcontext1: 21319183882Jun12201713:29:51context1:/anyconnect-win-4.2.01035-k9.pkgciscoasa/pri/context1/act#showrunwebvpnwebvpnenableoutsideanyconnectimagecontext1:/anyconnect-win-4.2.01035-k9.pkg1anyconnectenabletunnel-group-list

enable

如果自定义上下文下不存在映像,请参阅Anyconnect映像配置(9.6.2及更高版本)。

验证用户是否可以在自定义情景上通过AnyConnect进行连接

提示:为了更好地在全屏视频下显示视频。

!

!

(1)AES-GCM-256DTLS-Tunnel:Hashing:AnyConnect-Parent:(1)noneSSL-Tunnel:

(1)SHA384DTLS-Tunnel:

(1)SHA1BytesTx:3186BytesRx:426GroupPolicy:GroupPolicy_MC_RAVPN_1TunnelGroup:MC_RAVPN_1LoginTime:15:33:25UTCThuDec32015Duration:0h:00m:05sInactivity:0h:00m:00sVLANMapping:N/AVLAN:noneAudtSessID:0a6a2c0c5SecurityGrp:none

(1)AES256 !

!

ChangingContexttoContext2 ciscoasa/pri/context1/act#changetocontextcontext2 !

!

OneActiveConnectiononContext2 ciscoasa/pri/context2/act#showvpn-sessiondbanyconnect SessionType:AnyConnect Username:ciscoIndex:1AssignedIP:192.168.51.1PublicIP:10.142.168.94Protocol:AnyConnect-ParentSSL-TunnelDTLS-TunnelLicense:AnyConnectPremium Encryption:AnyConnect-Parent:(1)noneSSL-Tunnel:

(1)AES256DTLS-Tunnel:

(1)AES256Hashing:AnyConnect-Parent:(1)noneSSL-Tunnel:

(1)SHA1DTLS-Tunnel:

(1)SHA1BytesTx:10550BytesRx:1836GroupPolicy:GroupPolicy_MC_RAVPN_2TunnelGroup:MC_RAVPN_2LoginTime:15:34:16UTCThuDec32015Duration:0h:00m:17sInactivity:0h:00m:00sVLANMapping:N/AVLAN:noneAudtSessID:0a6a2c0f8SecurityGrp:none !

!

ChangingContexttoSystem ciscoasa/pri/context2/act#changetosystem !

!

Noticetotalnumberofconnectionsaretwo(forthedevice) ciscoasa/pri/act#showvpn-sessiondblicense-summary--------------------------------------------------------------------------VPNLicensesandConfiguredLimitsSummary--------------------------------------------------------------------------Status:Capacity:Installed:Limit----------------------------------------AnyConnectPremium:ENABLED:10000:10000:NONEOtherVPN(AvailablebyDefault):ENABLED:10000:10000:NONEAnyConnectforMobile:ENABLED(RequiresPremiumorEssentials)AdvancedEndpointAssessment:ENABLED(RequiresPremium)AnyConnectforCiscoVPNPhone:ENABLEDVPN-3DES-AES:ENABLEDVPN-DES:ENABLED--------------------------------------------------------------------------- --------------------------------------------------------------------------VPN

LicensesUsageSummary--------------------------------------------------------------------------Local:Shared:All:Peak:Eff.:InUse:InUse:InUse:InUse:Limit:Usage---------------------------------------------------AnyConnectPremium:2:0:2:2:10000:0%AnyConnectClient::2:2:0%AnyConnectMobile::2:2:0%OtherVPN::0:0:10000:0%Site-to-SiteVPN::0:0:0%--------------------------------------------------------------------------- !

!

NoticetheresourceusageperContext ciscoasa/pri/act#showresourceusageallresourceVPNAnyConnectResourceCurrentPeakLimitDeniedContextAnyConnect1140000context1AnyConnect1140000context2 故障排除 本节提供可用于排除配置故障的信息。

AnyConnect故障排除 提示:如果ASA未安装Apex许可证,AnyConnect会话将终止为以下系统日志: %ASA-6-725002:设备已完成与客户端OUTSIDE的SSL握手:10.142.168.86/51577到 10.106.44.38/443的TLSv1会话

%ASA-6-113012:AAA用户身份验证成功:本地数据库:用户=思科%ASA-6-113009:AAA检索到用户=cisco的默认组策略(GroupPolicy_MC_RAVPN_1)%ASA-6-113008:AAA事务状态接受:用户=思科%ASA-3-716057:组用户IP<10.142.168.86>会话已终止,没有可用的AnyConnectApex许可证%ASA-4-113038:组用户IP<10.142.168.86>无法创建AnyConnect父会话。

附录A-9.6.2之前版本的AnyConnect映像配置 AnyConnect映像在9.6.2之前的ASA版本的管理情景中全局配置(请注意,该功能可从9.5.2获得),因为闪存存储未虚拟化,并且只能从系统情景访问。

步骤5.1.将AnyConnect软件包文件复制到系统情景中的闪存。

系统环境: ciscoasa(config)#showflash: 19525356342May24201708:07:02anyconnect-win-4.3.05017-k9.pkg 步骤5.2配置AnyConnect映像在管理情景中。

管理情景: webvpnanyconnectimagedisk0:/anyconnect-win-4.3.05017-k9.pkg1anyconnectenable 注意:Anyconnect映像只能在管理情景中配置。

所有情景都自动引用此全局Anyconnect映像配置。

自定义情景1: !

!

Sharedinterfaceconfiguration-OUTSIDE(0/0) interface0/0nameifOUTSIDEsecurity-level0ipaddress10.106.44.38255.255.255.0standby10.106.44.39 !

!

EnableWebVPNonrespectiveinterfaces webvpnenableOUTSIDEanyconnectenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.1.1-192.168.50.1mask255.255.0.0 usernameciscopasswordcisco !

!

ConfiguretherequireconnectionprofileforSSLVPN group-policyGroupPolicy_MC_RAVPN_1internal group-policyGroupPolicy_MC_RAVPN_1attributesbannervalue"etoContext1SSLVPN"wins-servernonedns-servervalue192.168.20.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue tunnel-groupMC_RAVPN_1typeesstunnel-groupMC_RAVPN_1general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_1tunnel-groupMC_RAVPN_1webvpn-attributesgroup-aliasMC_RAVPN_1enablegroup-urlhttps://10.106.44.38/context1enable 自定义情景2: !

!

Sharedinterfaceconfiguration-OUTSIDE(0/0) interface0/0nameifOUTSIDEsecurity-level0ipaddress10.106.44.36255.255.255.0standby10.106.44.37 !

!

EnableWebVPNonrespectiveinterface webvpnenableOUTSIDEanyconnectenable !

!

IPpoolandusernameconfiguration iplocalpoolmypool192.168.51.1-192.168.101.1mask255.255.0.0 usernameciscopasswordcisco !

!

ConfiguretherequireconnectionprofileforSSLVPN group-policyGroupPolicy_MC_RAVPN_2internalgroup-policyGroupPolicy_MC_RAVPN_2attributesbannervalue"etoContext2SSLVPN"wins-servernonedns-servervalue192.168.60.10vpn-tunnel-protocolssl-clientsplit-tunnel-policytunnelspecifiedwork-listvaluesplitdefault-domainvalue tunnel-groupMC_RAVPN_2typeesstunnel-groupMC_RAVPN_2general-attributesaddress-poolmypooldefault-group-policyGroupPolicy_MC_RAVPN_2tunnel-groupMC_RAVPN_2webvpn-attributesgroup-aliasMC_RAVPN_2enablegroup-urlhttps://10.106.44.36/context2enable 验证AnyConnect软件包是否安装在管理情景中且在自定义情景中可用(9.6.2之前) !

!

AnyConnectpackageisinstalledinAdminContext ciscoasa/pri/admin/act#showrunwebvpnwebvpnanyconnectimagedisk0:/anyconnect-win-3.1.10010-k9.pkg1anyconnectenable ciscoasa/pri/admin/act#showwebvpnanyconnect1.disk0:/anyconnect-win-3.1.10010-k9.pkg1dyn-regex=/WindowsNT/CISCOSTCwin2k+3,1,10010HostscanVersion3.1.10010Wed07/22/201512:06:07.65 1AnyConnectClient(s)installed !

!

AnyConnectpackageisavailableincontext1 ciscoasa/pri/admin/act#changetocontextcontext1 ciscoasa/pri/context1/act#showrunwebvpnwebvpnenableOUTSIDEanyconnectenabletunnel-group-listenable ciscoasa/pri/context1/act#showwebvpnanyconnect1.disk0:/anyconnect-win-3.1.10010-k9.pkg1dyn-regex=/WindowsNT/CISCOSTCwin2k+3,1,10010HostscanVersion3.1.10010Wed07/22/201512:06:07.65 1AnyConnectClient(s)installed 参考 发行说明:9.5

(2) 发行说明:9.6

(2) 相关信息 qCiscoASA5500系列自适应安全设备qAnyConnectVPN客户端故障排除指南-常见问题q管理、监控和排除AnyConnect会话故障q技术支持和文档-CiscoSystemsq/c/en/us/td/docs/security/asa/roadmap/asa_new_features.pdf

声明:

该资讯来自于互联网网友发布,如有侵犯您的权益请联系我们。